ترفند ها و نکاتی برای ویروسی نشدن ، بین بردن ویروس ، ویروس کش قوی ، ازبین بردن ویروس جدید ، پاک کردن ویروس ، آنتی ویروس 2008 ، exe ویروس

حافظه های فلش که به عنوان ابزار انتقال فایل به کار می رود یکی از ساده ترین و سریعترین راه ها برای انتقال ویروس است ویروس های جدید این نوع حافظه ها رو خیلی دوست دارند و مهمان ناخوانده اون می شوند حالا می خواهم یک راه خیلی ساده برای اینکه متوجه شوید آیا فلش شما ویروسی شده است یا نه تا از ویروسی شدن سیستمون جلوگیری کنید رو واستون بگم

شناخت طرز کار ویروسهایی که با فلش مموری پخش می شوند:

ویروس هایی که در حافظه فلش شما مهمان می شوند حداقل دو کار انجام می دهند:

1-خودشون رو درقسمتی از حافظه فلش شما کپی می کنند

2-یک فایل به اسم Autorun.inf در ریشه حافظه فلش می سازند تا به محض وارد کردن فلش در کامپیوتر خودشان را اجرا کنند این ویروس ها اگر ببینند که فایلی به اسم Autorun.inf از قبل در فلش شما وجود دارد اون رو پاک می کنند و فایل خودشون رو می سازند

قسمتی که همه ی این نوع ویروس ها در فایل Autorun.inf جایگزین می سازند اینطور است

[AutoRun]

Open=Virus.exe

در جلوی دستور open= آدرس ویروس در فلش شما قرار دارد (همین حالا پاکش کن)

راه شناسایی ویروسی بودن فلش:

برنامه Notepad رو باز کرده و متن زیر رو در اون کپی کنید

[Autorun]

Icon=

Label=www.egza.tk

در جلوی Icon= باید آدرس یک آیکون که در حافظه فلش تون قرار داره رو بنویسید ( اگه هیچ آیکونی نداری اینجا

کد:

http://egza.wordpress.com.googlepages.com/www.egza.tk.ico

دانلود کن)

در جلوی Label= نام فلش رو بنویسید ( هر چی دوست داری مثلا اسم خودت)

این فایل رو با اسم Autorun.inf در ریشه درایو فلش تون ذخیره کنید ( یک کپی هم از این فایل داشته باشید بد نیست بعدا لازم خواهد شد)

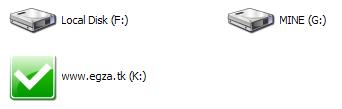

حالا یک بار فلش رو از کامپیوتر بکشید و بعد وارد سازید باید آیکون انتخاب شده شما به عنوان نماد فلش نمایش داده شود

از این به بعد هر زمان فلش شما ویروسی شود آیکون و اسمی که شما انتخاب کرده اید به نمایش در نخواهد آمد و ویروس به جای فایل Autorun.inf شما فایل خودش را جا داده است و خودش را اجرا کرده است

تا اینجا فقط فهمیدیم که فلش ویروسی شده اما نتونسیم از ویروسی شدن سیستم جلوگیری کنیم خب:

راهش این است که هنگام وارد کردن فلش به سیستم کلید Shift را نگه داشته تا درایو فلش در My Computer اضافه شود حالا با توجه به اسم درایو فلش و آیکون اون از ویروسی بودن یا نبودن فلش اطلاع می یابیم

اگه درایو فلش آیکون منتخب شما رو نداشت بدونید فلش شما ویروس داره پس هرگز اون رو با دابل کلیک کردن باز نکنید بلکه

از منوی استارت گزینه Run رو انتخاب کنید

و بعد حرف درایو فلش رو نوشته و یک علامت دو نقطه هم بنویسید مثلا K: یا مثلا L: ( این حرف رو از با نگاه کردن درایو فلش در My Computer پیدا کنید)

فایل Autorun.inf را پیدا و اونو باز کنید ( شاید مخفی باشد) ببینید جلوی Open= اسم چه فایلی رو نوشته اون فایل که همون ویروس است رو delete کنید

فایل Autorun.inf رو هم delete کنید و فایل Autorun.inf خودتون رو که قبلا ساخته اید و حتما از اون یک کپی هم گرفته اید رودر ریشه درایو فلش کپی کنید

چند مطلب دیگر:

اگر فایل Autorun.inf یا فایل ویروس delete نمی شدند بدانید سیستم شما ویروسی شده است.

این ترفند رو می تونید برای درایوهای هاردتون نیز به کار ببرید همچنین با این روش می توانید آیکونهای دلخواه و متنوعی رو برای درایوهای هاردتون انتخاب کنید.

اگر سیستم شما ویروسی شده باشد ممکن است اجازه ندهد شما فایل های مخفی رو ببینید ، می توانید فایل Autorun.inf رو اینطوری باز کنید مثلا در Run بنویسید L:\Autorun.inf

فلش تون رو تو سوراخ هر سیستمی فرو نکنید وگرنه فلش مموری شما مخزن الویروس خواهد شد حداقل قبل از اینکار ، روی یکی از درایوهای My Computer راست کلیک کنید اگر در منوی باز شده Autoplay دیده شد سیستم به احتمال زیاد سیستم ویروسی است و ویروسش هم عاشق یک سور در فلش شماست.

همیشه قبل از وارد کردن فلش به کامپیوتر کلید Shift را بگیرید و هرگز با دابل کلیک در My Computer فلشی را باز نکنید از Run استفاده کنید

توجه به نکات کوچکی مثل موارد بالا نتیجه اش این می شود که بیش از دو سال است از آنتی ویروس استفاده نمی کنم و سیستمم در این مدت یک ویروس هم به خودشش ندیده است

به همین سادگی یک انتی ویروس قوی شده اید که هوش طبیعی دارد نه مصنوعی